こんにちは

今年の3月にこのブログを運営しているサーバを借りているレンタルサーバ屋さんの方で無償で提供してくださっているWAF(Web Application Firewall)を導入しました。

導入記事はこれ

→ WAF(Web Application Firewall)を導入しました

WAFって、なんぞ!?と言うと、細かい事は端折って言うとWeb接続での攻撃を遮断してくれるツールなんですよね。

使ってるツールのセキュリティーホールなどがある場合、できる限り早めにアップデートする様にしていますが、アップデート自体がなかったりするツールもあったりしますし、アップデートが間に合わなかったりしますので、WAFがあれば安心とは言えませんが、無いよりは良いはずです。

(※ある程度設定しないと、正常なアクセスも遮断されるのが面倒ではあります。。)

レポートをたまに見てますが、みんな暇だなぁ。。(実際は自動でやってるト思いますが。。)

と思いながらチラミしてる程度です(^_^;

接続元も、ハッキングしたサーバやパソコンなどを経由している様に見えて、短期間で接続元が変更されるので、接続元を指定しての対策等はしていませんでしたが、なんか目立つ所があるので遮断してみようと思います。

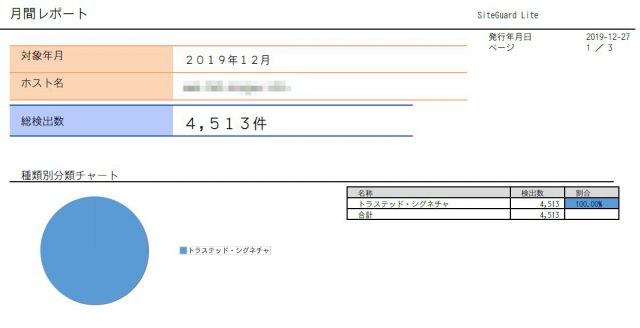

12月分のレポート(12月27日時点)見てみました。

今月は今の所、4513件の攻撃を遮断しました。

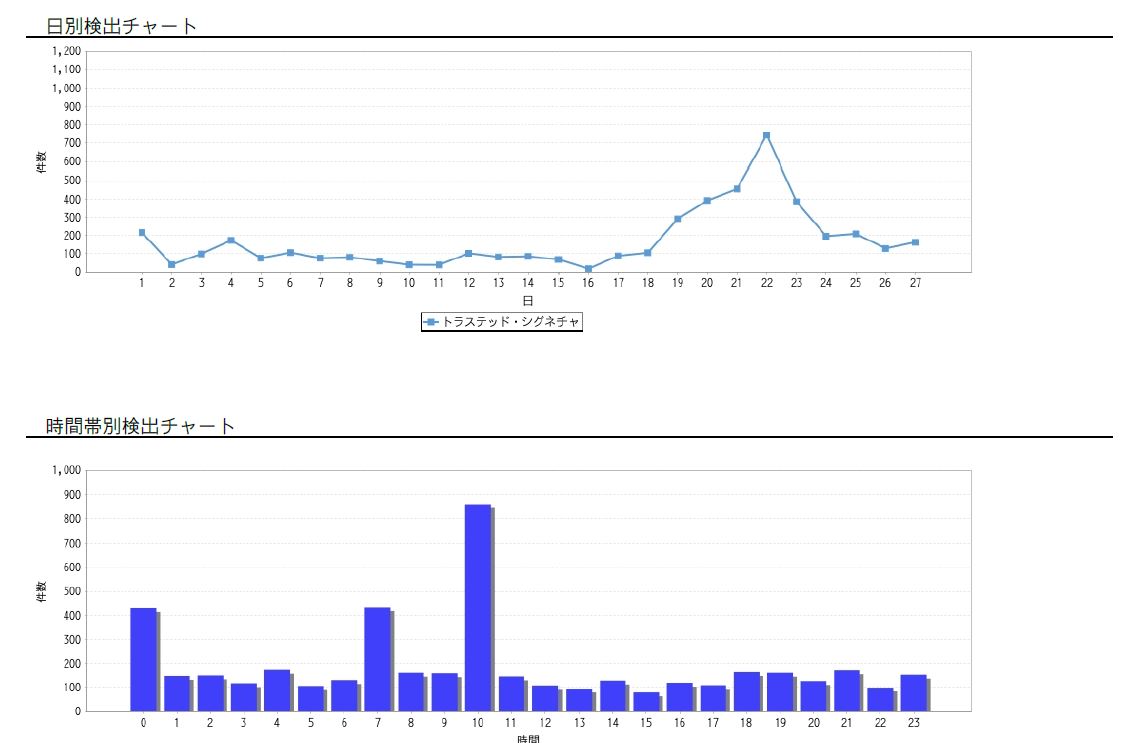

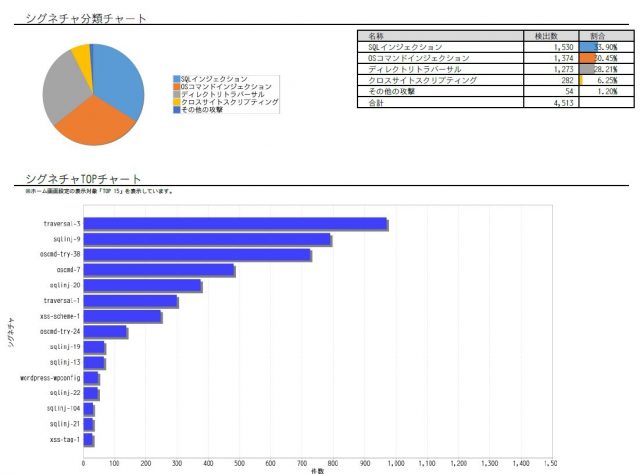

日付や時間の分布はこんな感じですが、何ヶ月か見てみましたが、特に傾向などはなさそうです。

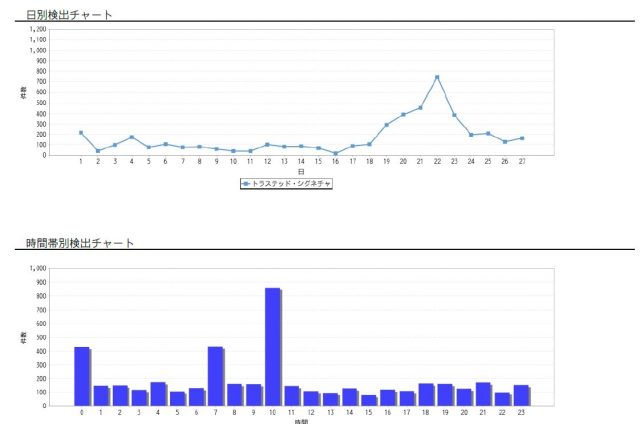

攻撃種類(手法)はこんな感じです。

SQLインジェクションは詳細は見ていませんが、サーバ上のDBからデータを抜こうとしているのかなと思います。破壊もできますが、それが目的ならもっと簡単な方法を取ると思いますし、サービスを停止するメリットがあるとは思えません。

OSコマンドインジェクションは、サーバ上でコマンドを実行しようとしています。サーバを乗っ取ろうとしているのか、サーバからファイルを取得しようとしているのか。。かな?

ディレクトリトラバーサルは、サーバ上のファイルを取得しようとしている様です。少し見た感じ/etc/へのアクセスが多いので、サーバの設定内容や、ユーザ一覧等を取得しようとしているのかな?と思います。

それ以下のクロスサイトスクリプティング等は極端に減る事から、利用者への攻撃のためではなくサーバの乗っ取りを目的としている攻撃が多そうです。

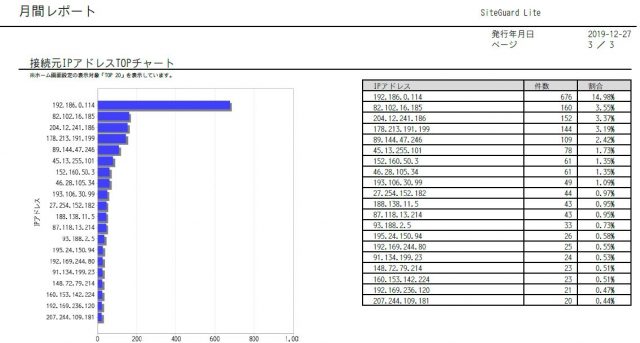

あと、アクセス元ですが、こんな感じです。192.186.0.114からの攻撃が極端に多いです。

カナダの「FEDERAL ONLINE GROUP LLC」と言うサービス?の利用者からの様です。

乗っ取られてるPCなどなんでしょうね。多分。。サービサーを丸ごと遮断しても意味が薄そうなので、1台だけでいいかな?

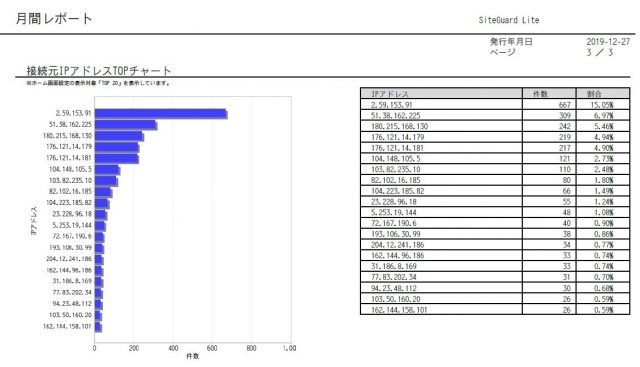

前月のと比べてみます。12月に一番多い接続元が11月にはいないので、今だけかな。。とは思いますが、現在進行中なので、遮断しちゃいましょう。

両月に跨いで多いアクセス元を探してみます。100回以上のは以下の3つでした。

192.186.0.114

82.102.16.185

204.12.241.186

firewallはlinuxのiptablesを使っています。

除外リストファイル(があった。。。忘れてた)に追加します。

192.186.0.114 82.102.16.185 204.12.241.186

見てたら。。2011年当時の上位6カ国殻のアクセスを遮断してました(^_^;

DROP_COUNTRY_MAKE CN DROP_COUNTRY_MAKE KR DROP_COUNTRY_MAKE VN DROP_COUNTRY_MAKE TW DROP_COUNTRY_MAKE BR DROP_COUNTRY_MAKE RU

最新(2019/11)を見たら、発表されていたので、上位6カ国をそれに変更してみます。

と思いましたが、3位のアメリカはブログへアクセスが多少有るので、除外しました。

登録したのはオランダ、ロシア、中国、エストニア、ルーマニアです。

DROP_COUNTRY_MAKE NL DROP_COUNTRY_MAKE RU DROP_COUNTRY_MAKE CN DROP_COUNTRY_MAKE EE DROP_COUNTRY_MAKE RO

iptablesの設定を反映(更新)して終了です。

コメント